Compétences métiers

Mots-clés: : Data Mining, sécurité, Business Intelligence

B4: Valoriser les actifs numériques en exploitant et valorisant les données dans des services numériques ; cartographiant les actifs numériques de l’organisation ; anticipant et gérant les changements des organisations ; mettant en œuvre une veille économique et technologique ; proposant des évolutions technologiques et métiers pour l’organisation et la communauté.

Niveau avancé:

- Savoir mettre en œuvre de la Business Intelligence dans une entreprise

- Connaître et Appliquer les principes de data mining

- Maîtrise de la sécurité des données

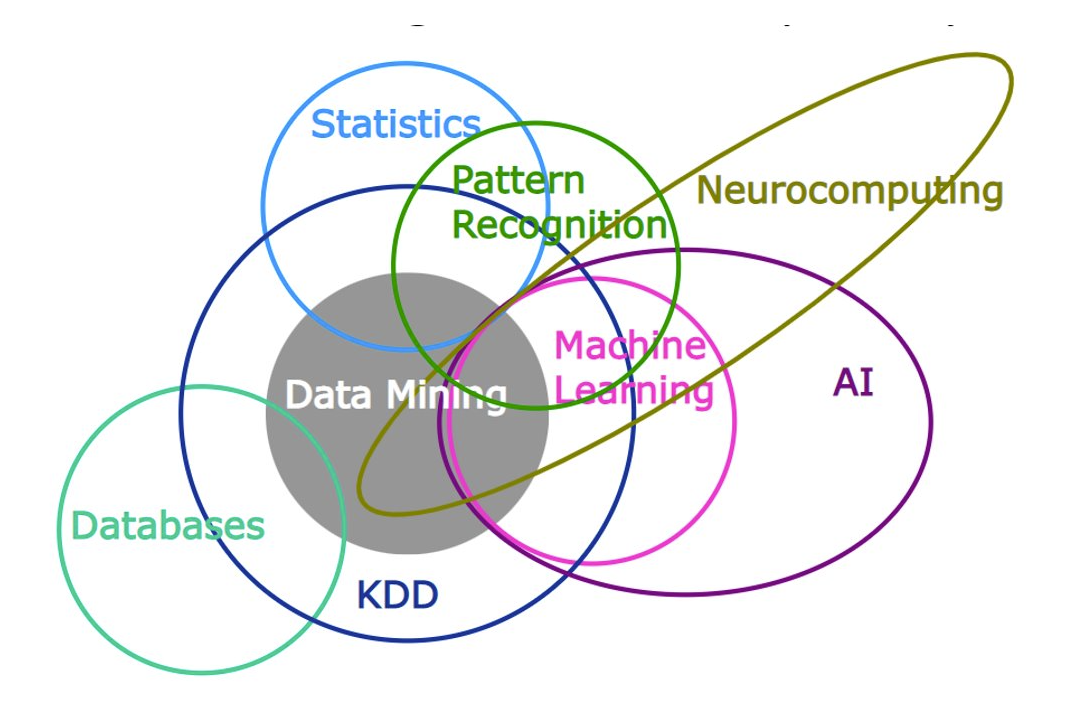

Data Mining Dans ce domaine, mes connaissances restent principalement théoriques. Ce sujet a été présenté pour la première fois dans ma présentation intitulée : LI Joanna: Data Mining . Par la suite, il a été abordé lors du cours de SF. Cependant, je n’ai pas eu l’occasion de mettre en pratique mes connaissances dans ce domaine.

Data mining

Data mining

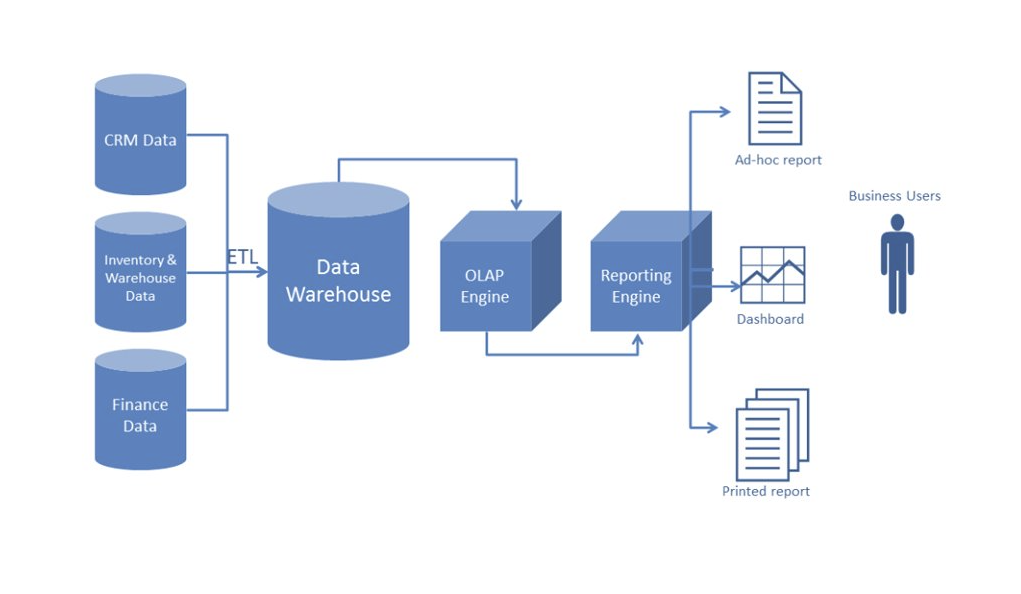

Mon parcours avec la Business Intelligence a commencé avec une présentation organisée par Maxime et Roald sur la BI LI Maxime et Roald : BI. Ensuite, ces connaissances sont devenues aussi tangibles que possible grâce à un projet CIMO : Ce projet consistait à proposer une architecture BI et à développer des rapports dans Power BI.

_PresentationCIMO

Nous avons analysé tous les éléments de l'architecture BI

Nous nous interrogions sur les options disponibles (cloud on-promise, hybride).

Nous nous interrogions sur les options disponibles (cloud on-promise, hybride).

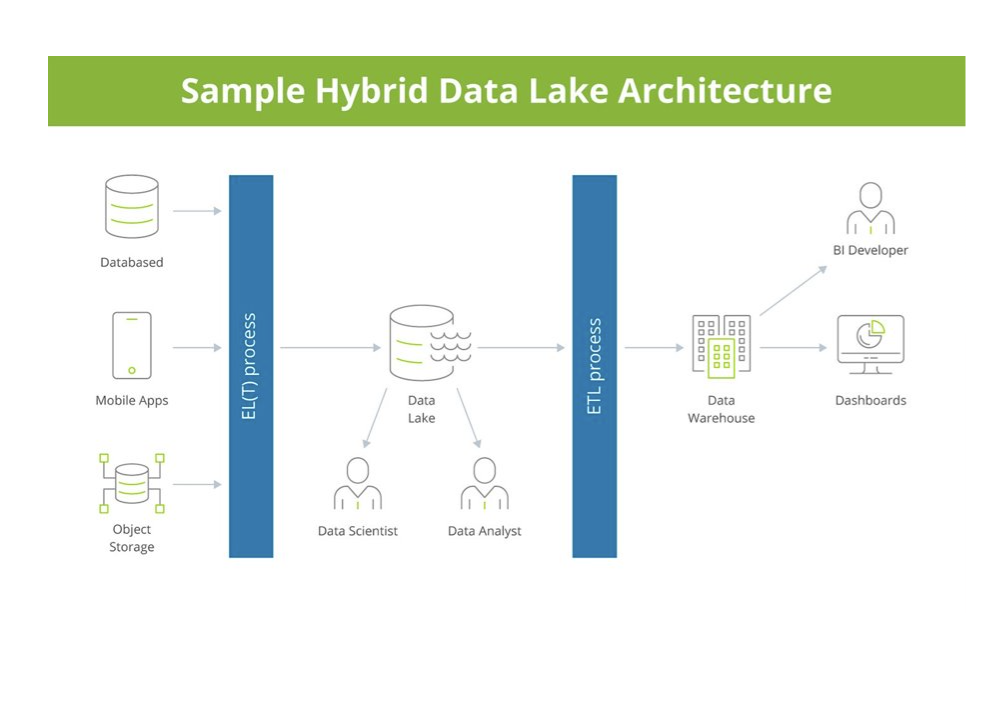

La préparation de la présentation pour CIMO nous a plongés dans les détails des différents éléments tels que le Data Lakehouse , Data Warehouse, etc. Ma tâche consistait à établir une comparaison entre l’architecture locale et l’architecture en nuage, basée sur le cloud. Le projet aboutira à une présentation devant le directeur de la sécurité informatique et le chef de la section BI.

La proposition complète préparé pour CIMO: Projet CIMO

En ce qui concerne l’expérience en matière de Sécurité au cours de ce semestre , voici quelques éléments également abordés : La sécurité a été l’un des principaux sujets abordés lors de la conférence IT organisée par le Swiss Digital Center :Conférence IT. Ce thème a été abordé sous différents aspects, tels que :

- La complexité et la vulnérabilité des solutions logicielles (y compris celles offertes par Microsoft 365).

- La configuration du PCA et normes ISO 22301

- Le hacking éthique

Dans notre domaine, la réflexion sur la sécurité est venue tardivement. En complétant un AR sur la sélection d’un Framework dans l’article intitulé AR Joanna: "Quel Framework pour une app mobile en 2023?" j’ai réalisé que l’une des raisons de choisir un bon framework est la question de la sécurité. Les Framework peuvent nous fournir des bibliothèques de sécurité éprouvées (pour nous protéger contre les vulnérabilités courantes telles que l’injection SQL, le cross‐site scripting (XSS) et le cross‐site request forgery (CSRF)), des mises à jour de sécurité régulières, des pratiques de développement sécurisées et le soutien de la communauté.

La sécurité des données a été principalement abordée dans le contexte du choix de l’architecture BI pour CIMO.

Dans ma partie de développement, j’ai traité des différences entre les architectures on‐premises et dans le cloud. La question de la sécurité des données est très discutable, avec des partisans et des détracteurs pour les deux options. L’architecture Business Intelligence locale et dans le cloud présente des défis et des opportunités uniques en matière de sécurité des données.

Dans un environnement BI local, les organisations ont un contrôle direct et complet sur leurs données, mais doivent assumer la responsabilité de la protection de ces données. Cela comprend la protection physique des serveurs, le cryptage des données et la mise en place de contrôles d’accès appropriés.

En revanche, dans le cloud, ces responsabilités sont partagées avec le fournisseur de services cloud. Les fournisseurs de cloud proposent généralement des mesures de sécurité solides, telles que la protection contre les menaces, le cryptage et la redondance des données. Cependant, la transition vers le cloud nécessite une attention particulière à la conformité, car les données peuvent être stockées dans différentes régions soumises à des lois différentes. Dans l’ensemble, qu’il s’agisse d’une architecture locale ou dans le cloud, la sécurité de l’architecture BI nécessite une approche proactive et éclairée.