Compétences méthodologiques

Mots-clés : Business Intelligence, BCM, sécurité, …

M7: Mettre en œuvre les méthodologies et les outils nécessaires aux différents champs d’action de l’organisation en les appliquant à la gestion de projets informatiques ; au développement logiciel ; au déploiement et à l’exploitation des systèmes d’information ; à la gestion des risques ; à la gestion d’entreprise

Niveau avancé:

- En fonction des projets déterminés autour de la « Valorisation et exploitation de services numériques », connaître, appliquer et mettre en œuvre les méthodologies et les outils adaptés

- Adopter un regard critique sur ces méthodologies et outils

Business Intelligence Au cours de ce semestre, l’un des sujets principaux a été la BI, à la fois sur l’aspect théorique avec la proposition d’une architecture, et sur l’aspect pratique avec la mise en œuvre de rapports dans Power BI. Dans cette partie de mon portfolio, je vais me concentrer sur la partie pratique et sur Power BI.

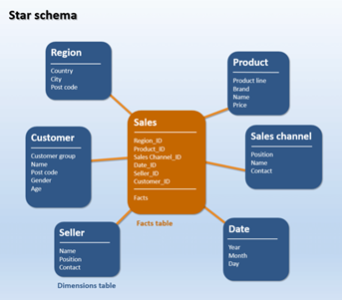

C’était la première fois que j’utilisais ce type de logiciel. La modélisation des données était un vague souvenir du premier semestre, une activité qui n’avait aucun sens à l’époque. Cependant, cela a radicalement changé la première fois que j’ai utilisé Power BI. Le premier défi consistait à prendre les données et à faire une modélisation en étoile. Après avoir été initiée au sujet par Cosette Bioley, au cours de SF BI, j’avais une idée générale de cette activité.

Un exemple de la modélisation en étoile

Malheureusement, il s’est avéré que la modélisation était beaucoup plus difficile et exigeante en termes de compréhension du processus et des données disponibles.

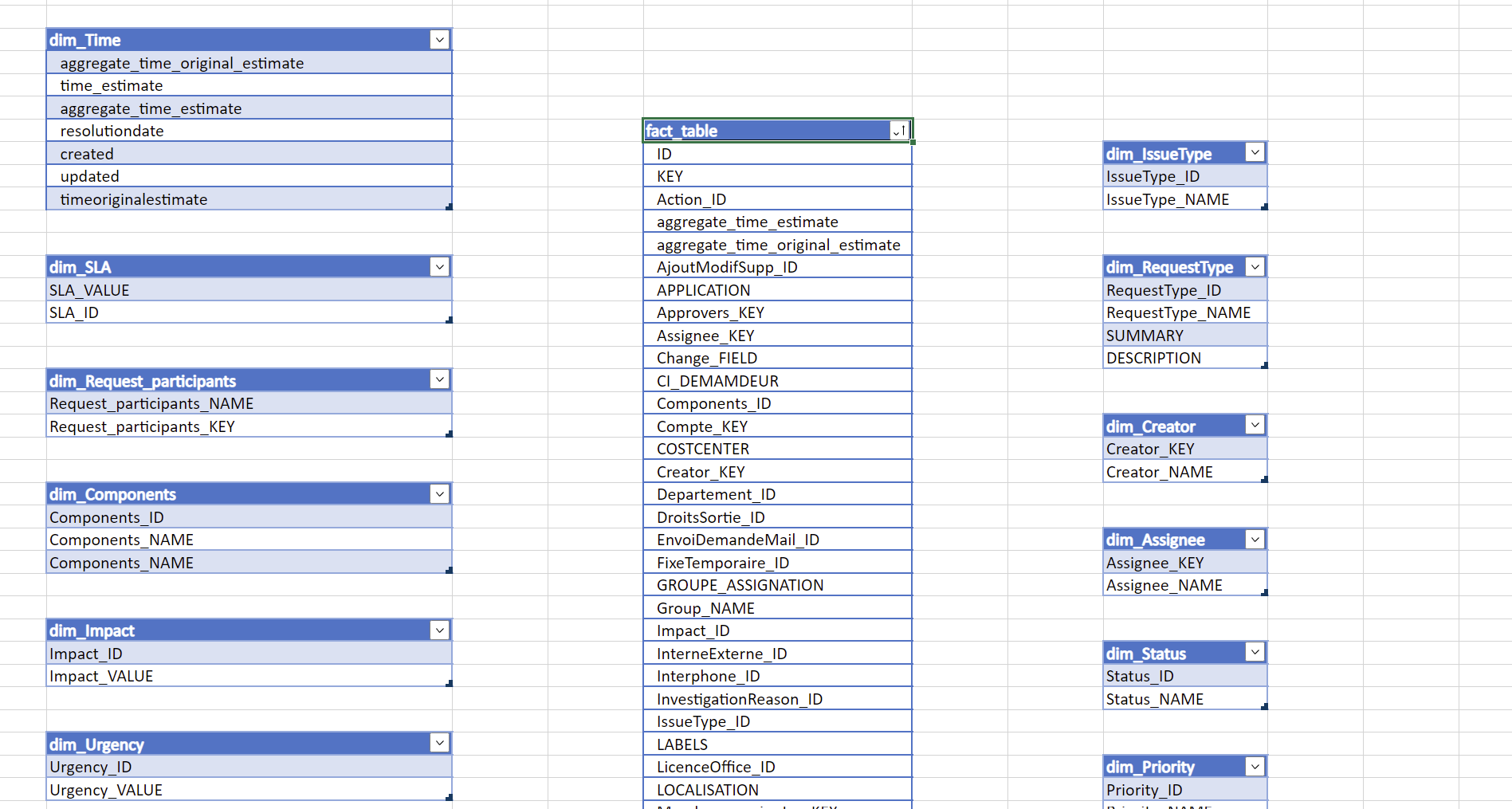

Première version de la modélisation

En fin de compte, on nous a donné un projet de modélisation à réaliser. Nous pensions que le pire était derrière nous. Cependant, il s’est avéré que la modélisation et la compréhension des mesures restaient une tâche ardue. Après plusieurs heures passées sur une modélisation toujours inachevée, nous avons décidé d’aborder la situation d’une manière différente : en rédigeant les rapports. Nous avons estimé que cela serait plus facile de comprendre la modélisation en tant que telle.

Il en est résulté cinq rapports, dont le mien : Pour des raisons de confidentialité, la présentation des rapports sera possible lors de la réunion du 26 juin.

Regard critique sur ces méthodologies et outils Mon expérience est trop limitée pour que je puisse formuler un commentaire critique approfondi sur ce logiciel. Cependant, d’après ce que j’ai pu observer, voici quelques points à prendre en compte :

- PowerQuery fonctionne lentement, même lorsqu’il s’agit de transformer une petite quantité de données.

- Travailler avec des données brutes non préparées par ETL peut être difficile.

- La complexité du langage DAX peut représenter un défi.

-

Le partage et la collaboration, travailler à plusieurs sur un projet peuvent être compliqués.

Valorisation de données : À partir de là, la route est toute tracée vers la valorisation de données. Ce sujet a également été largement exploré. Le premier élément a été LI Flàvio sur la visualisation des données. Ensuite, dans mon AR: "Comment choisir un bon graphique pour visualiser les données ?",j’ai approfondi ce sujet pour mieux comprendre comment le faire plus efficacement. Ces connaissances se sont avérées utiles pour comprendre les rapports réalisés pour CIMO. La mise en œuvre des rapports dans Power BI a été une excellente occasion pour comprendre la valeur des données et les possibilités de les utiliser dans la BI. La valorisation des données est un processus qui consiste à utiliser des outils et des techniques pour extraire des informations utiles à partir de données brutes afin d’aider les entreprises à prendre des décisions éclairées. Power BI joue un rôle essentiel dans ce processus de plusieurs façons : :

- Visualisation des données : Power BI offre une variété d'options pour visualiser les données de manière plus compréhensible et attrayante. Il est possible de créer des graphiques, des cartes, des tableaux de bord interactifs et bien plus encore pour aider à comprendre les tendances, les modèles et les relations dans les données.

- Analyse des données : Power BI dispose de puissantes fonctionnalités d'analyse qui permettent aux utilisateurs d'examiner les données sous différents angles, de filtrer et de trier les données, et de réaliser des analyses complexes à l'aide de formules DAX.

- Intégration des données : Power BI peut se connecter à de nombreuses sources de données différentes, ce qui permet aux utilisateurs de rassembler et d'analyser les données provenant de différents systèmes et services.

- Interactivité : Les tableaux de bord et les rapports créés avec Power BI sont interactifs, ce qui permet aux utilisateurs d'explorer les données de manière plus approfondie.

Je constate que Power BI est un outil précieux qui contribue à valoriser les données en transformant les données brutes en informations exploitables et en facilitant la compréhension.

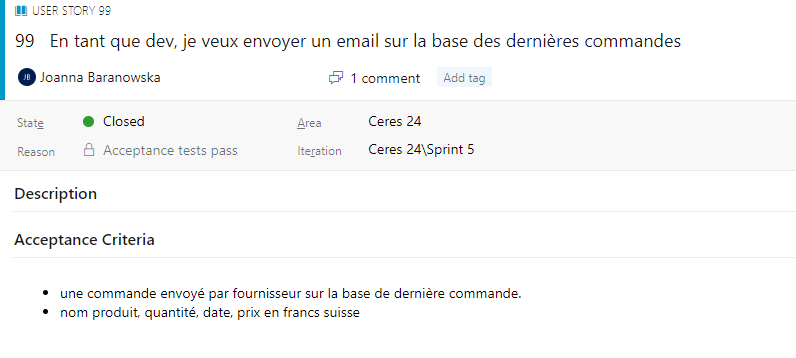

Notre deuxième projet était également axé sur les données. Dans le cadre du projet Ceres, notre tâche consistait à créer une automatisation de la gestion de l’inventaire des magasins et de l’expédition des commandes.

Mon User Story concernant l'automatisation de I'envoi des commandes

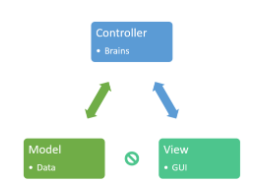

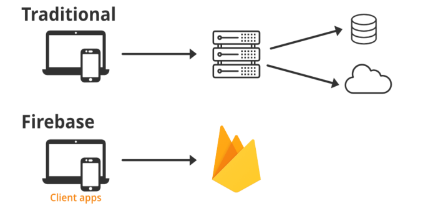

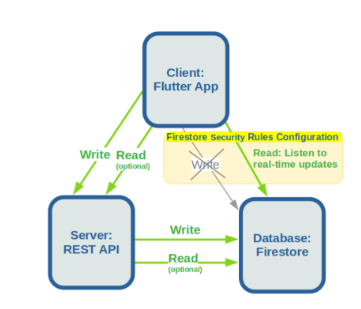

Dans ce projet, nous avons essayé de créer une architecture d’application se rapprochant autant que possible du modèle MVC. Malheureusement, à la fin du semestre, nous avons réalisé que le modèle MVC ne consiste pas seulement à nommer des dossiers, mais aussi à créer une couche entre l’application et la base de données. Mes premières réflexions sur le sujet se trouvent dans un document : Doc MVC qui a été présenté au client comme une proposition d'amélioration de l'application.

Ce que nous aurions dû faire selon le concept MVC

Solution "directe" Firestore

Proposition de modification

La gestion de la continuité des affaires (Business Continuity Management, ou BCM) est une approche globale qui aide une organisation à se préparer à des événements imprévus susceptibles d’interrompre ses opérations normales. Bien qu’elle soit généralement perçue comme bénéfique, certaines critiques peuvent être formulées :

- Coût : La mise en place d'un plan de continuité des affaires peut être coûteuse. Les organisations doivent investir dans la formation, l'équipement, les technologies et parfois même des sites de secours physiques. Cela peut constituer un obstacle, notamment pour les petites et moyennes entreprises.

- Complexité : La planification de la continuité des affaires peut être un processus complexe qui nécessite une compréhension approfondie de tous les aspects de l'entreprise. Il peut être difficile de prévoir tous les scénarios possibles et de créer des plans qui couvrent toutes les eventualités.

- Mise à jour et maintenance : Les plans de continuité des affaires doivent être régulièrement révisés et mis à jour pour tenir compte des changements dans l'entreprise et son environnement. Cela demande du temps et des ressources.

- Focalisation sur les scénarios catastrophiques : Certaines critiques soutiennent que la BCM se concentre trop sur les événements catastrophiques de faible probabilité, plutôt que sur les problèmes plus courants qui sont susceptibles d'interrompre les activités commerciales.

- Fausse assurance : Un plan de continuité des affaires peut donner un faux sentiment de sécurité. Même le plan le plus minutieux ne peut pas prévoir tous les problèmes potentiels, et il existe toujours un risque qu’un événement imprévu cause une interruption.

Malgré ces critiques, la BCM reste un élément important de la stratégie globale de gestion des risques pour de nombreuses organisations. Il est essentiel de peser les avantages potentiels de la BCM par rapport aux coûts et aux défis qu’elle présente. À mon avis, dans sa forme minimale, toute organisation devrait mettre en place une BCM, car « Il vaut mieux prévenir que guérir ».

Mon LI sur BCM.

Sécurité En matière de sécurité, nos actions ont été plutôt réactives. Si l'on regarde de près la mise en œuvre du projet Ceres, la question de la sécurité n'a pas fait l'objet d'une grande réflexion. Le seul système de sécurité mis en place est le processus d'authentification.

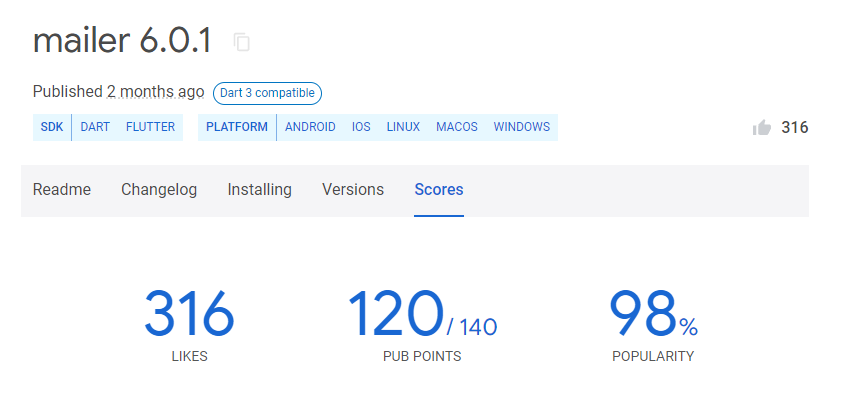

Lors de la mise en œuvre de ma partie du projet, j’ai eu l’occasion de réfléchir à cette question lors de la sélection et de l’application du “paquet” chargé de l’envoi des courriers électroniques. La solution que j’ai trouvée et qui m’a semblé optimale est mailer. Cette solution est largement utilisée et populaire parmi les développeurs. Cependant, elle présente au moins deux faiblesses en termes de sécurité :

- Exposition des informations d'identification : L'utilisation du package mailer nécessite généralement de fournir les informations d'identification SMTP pour l'envoi des e-mails. Ces informations d'identification peuvent être exposées si elles sont stockées ou transmises de manière non sécurisée. Cela a été le cas dans notre situation :

- Manque de chiffrement : Le package mailer ne supporte pas automatiquement le chiffrement des e-mails. Cela signifie que les informations sensibles envoyées par e-mail peuvent être exposées si elles sont interceptées.

La solution au premier problème, qui semble être le plus important, serait d’utiliser la méthode d’authentification supplémentaire proposée dans cette vidéo : (LIEN). Malheureusement, en raison du manque de temps, cette solution n’a pas été mise en œuvre.

La solution proposé pour l'authentification

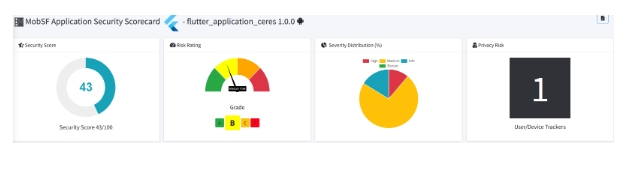

J’ai qualifié notre comportement de réactif car nous avons commencé à réfléchir à la sécurité uniquement une fois que l’application était déjà réalisée. Mon collègue Roald a effectué une série de tests de sécurité AR Roald: "Comment tester la sécurité?" et nous pouvons en constater que :

Le score

Le résultat du test n'est pas dramatiquement bas. Bien qu’il puisse être amélioré, dans l’ensemble, il n’est pas mauvais. Le score élevé, malgré le manque d’application consciente des règles de sécurité, est probablement dû au cadre et au ” package ” original avec le score de satisfaction élevé.

Vérification par les utilisateurs

J’imagine que l'utilisation d'un Framework pour créer une application mobile présente de nombreux avantages en termes de sécurité, notamment :

- Sécurité par défaut : La plupart des Frameworks de développement d'applications mobiles viennent avec des fonctionnalités de sécurité intégrées telles que le chiffrement des données, la protection contre les injections SQL, la prévention des attaques de scripts intersites (XSS), etc. L'utilisation d'un Framework nous a aidé à sécuriser notre application sans avoir à implémenter ces fonctionnalités à partir de zéro.

- Fonction Firestore : Bien que l'utilisation de fonctions de la connexion en direct avec DB Firestore n’ait peut‐être pas été la meilleure solution en termes de concept MVC, elles offrent un transport de données sécurisé. Toutes les données envoyées à Firestore et provenant de Firestore sont chiffrées en transit. Cela protège les données contre l’interception lorsqu’elles sont transmises sur le réseau..

- Code testé : Les Frameworks ont généralement été testés par de nombreux utilisateurs, ce qui réduit les chances de contenir des vulnérabilités de sécurité.

Il me semble que le choix entre Flutter et Ionic est ouvert au débat, mais que la décision d'utiliser un Framework ne l'est pas.